Asymmetrische Verschluesselung Beispiel

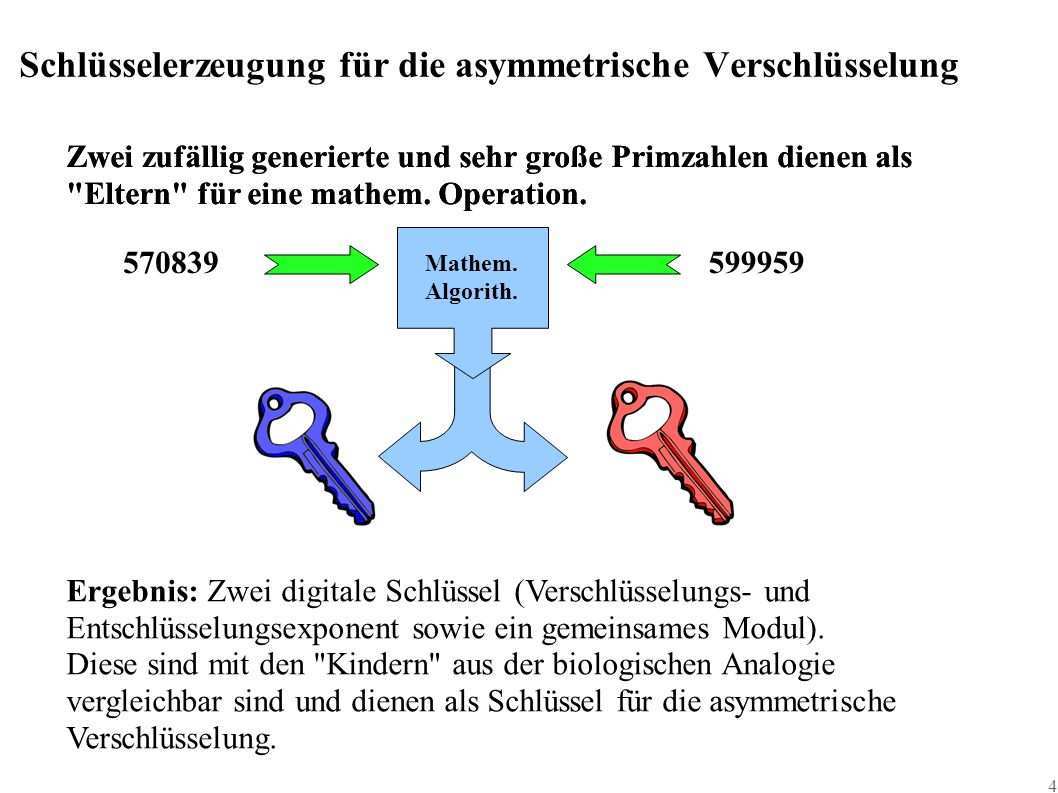

Jeder benutzer erzeugt sein eigenes schlüsselpaar das aus einem geheimen teil und einem nicht.

Asymmetrische verschluesselung beispiel. Symmetrische verschlüsselung ist also immer dann sinnvoll wenn stets an gleichbleibende adressaten verschlüsselt wird. Damit diese nun untereinander geheime nachrichten austauschen können benötigt man drei schlüssel. Das asymmetrische kryptosystem oder public key kryptosystem ist ein kryptographisches verfahren bei dem im gegensatz zu einem symmetrischen kryptosystem die kommunizierenden parteien keinen gemeinsamen geheimen schlüssel zu kennen brauchen. Das verständnis asymmetrische verschlüsselungsverfahren setzt einige mathematische kenntnisse voraus siehe abschnitt 2.

Verschlüsselung 1 ist die von einem schlüssel abhängige umwandlung von klartext genannten daten in einen geheimtext so dass der klartext aus dem geheimtext nur unter verwendung eines geheimen schlüssels wiedergewonnen werden kann. Alternativ bestünde die möglichkeit einen authentifizierungsserver einzusetzen. Dabei gehen wir von den drei teilnehmern alice bob und max aus. Asymmetrische verschlüsselung am beispiel von rsa.

Prinzip der asymmetrischen kryptografie public key verfahren asymmetrische verschlüsselungsverfahren arbeiten mit schlüsselpaaren. Anwendung finden asymmetrische kryptosysteme bei verschlüsselungen authentifizierungen und der sicherung der integrität. Nun wollen wir uns an einem ganz konkreten beispiel anschauen wie die symmetrische verschlüsselung ablaufen kann. Asymmetrisches kryptosystem ist ein oberbegriff für public key verschlüsselungsverfahren public key authentifizierung und digitale signaturen.

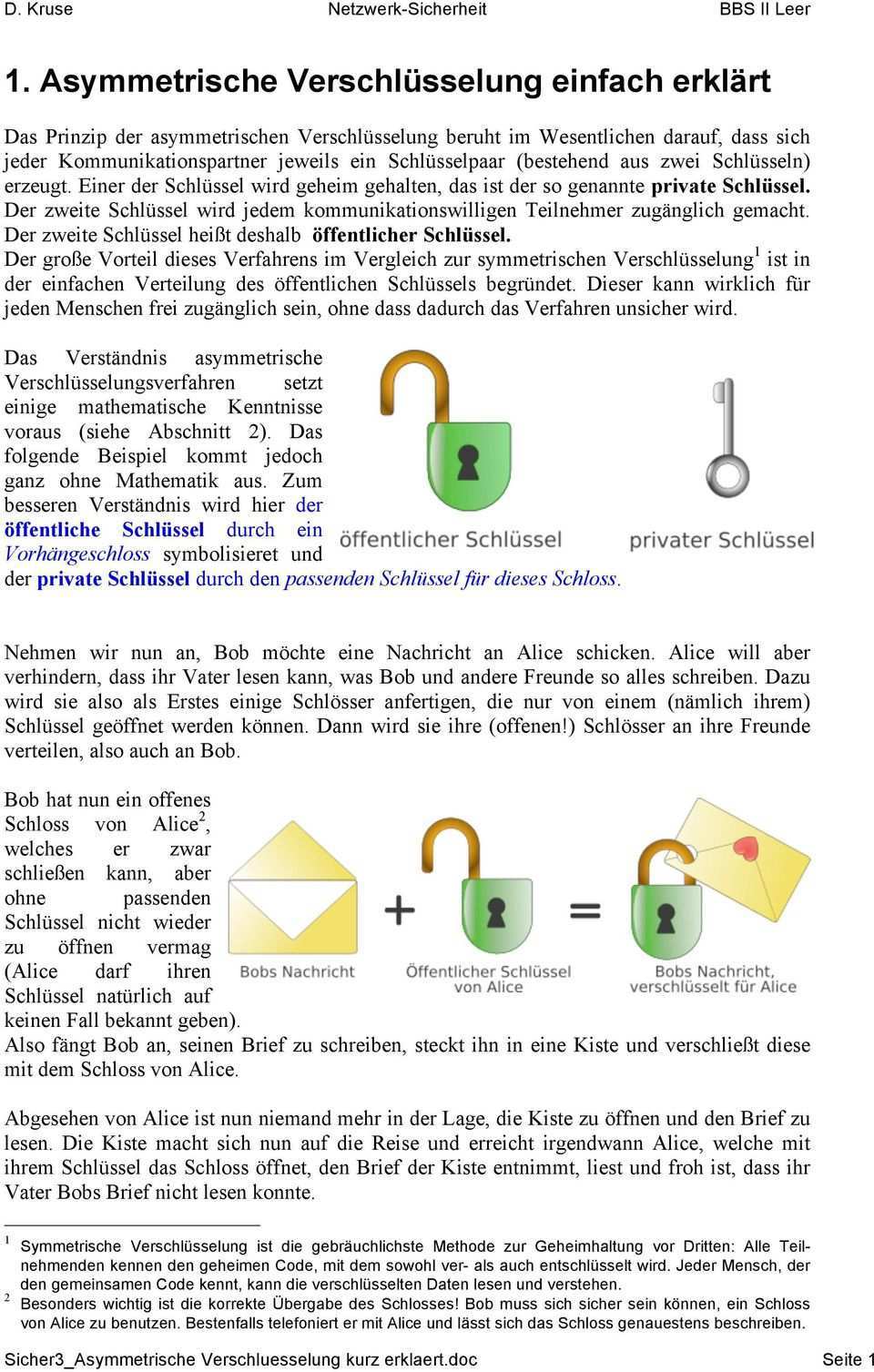

Diese methoden machten es möglich dass der schlüssel nicht auf unsichere art und weise ausgetauscht werden muss falls man verschlüsselt kommunizieren wollte. Zum besseren verständnis wird hier der öffentliche schlüssel durch ein vorhängeschloss symbolisieret und. Zusätzlich wurde person a über einen unsicheren kanal der öffentliche schlüssel von person b mitgeteilt. Aber auch kryptografische protokolle wie ssh ssl tls oder auch https bauen auf asymmetrische kryptosysteme.

Bekannte beispiele die auf asymmetrische verfahren aufbauen sind openpgp oder auchs mime. Das folgende beispiel kommt jedoch ganz ohne mathematik aus. Wechselt ein mitglied des empfängerkreises so genügt ein austausch des öffentlichen schlüssels dieser person auf seiten des senders. Ein weiterer verschlüsselungsmechanismus der für die verschlüsselungen im netzwerk besonders wichtig ist bei der asymmetrischen verschlüsselung haben wir ein sogenanntes schlüsselpaar dieses paar besteht aus einem öffentlichen schlüssel auch public key genannt und aus einem privaten schlüssel private key genannt der öffentliche.

Alternativ bietet sich die asymmetrische kryptografie an. Person a liegt dabei eine nachricht in klartext vor. Neben der symmetrischen verschlüsselung gibt es auch asymmetrische kryptosysteme.